|

Vorlesungsunterlagen, Spickzettel

Datenbank. Vorlesungsskript: kurz das Wichtigste

Verzeichnis / Vorlesungsunterlagen, Spickzettel Inhaltsverzeichnis

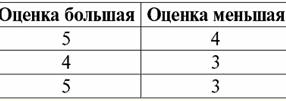

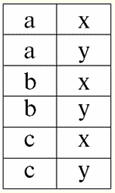

Vorlesung Nr. 1. Einführung 1. Datenbankverwaltungssysteme Datenbankmanagementsysteme (DBMS) sind spezialisierte Softwareprodukte, die Folgendes ermöglichen: 1) dauerhaft beliebig große (aber nicht unendliche) Datenmengen speichern; 2) diese gespeicherten Daten auf die eine oder andere Weise zu extrahieren und zu modifizieren, indem sogenannte Abfragen verwendet werden; 3) neue Datenbanken erstellen, d. h. logische Datenstrukturen beschreiben und deren Struktur festlegen, d. h. eine Programmierschnittstelle bereitstellen; 4) von mehreren Benutzern gleichzeitig auf gespeicherte Daten zugreifen (d. h. Zugriff auf den Transaktionsverwaltungsmechanismus gewähren). Dementsprechend kann die Datenbank sind Datensätze unter der Kontrolle von Managementsystemen. Mittlerweile sind Datenbankmanagementsysteme die komplexesten Softwareprodukte auf dem Markt und bilden deren Basis. Zukünftig ist geplant, Entwicklungen an einer Kombination aus herkömmlichen Datenbankmanagementsystemen mit objektorientierter Programmierung (OOP) und Internettechnologien durchzuführen. Ursprünglich basierten DBMS auf hierarchisch и Netzwerkdatenmodelle, d.h. nur mit Baum- und Graphstrukturen arbeiten dürfen. Im Entwicklungsprozess im Jahr 1970 gab es Datenbankverwaltungssysteme, die von Codd (Codd) vorgeschlagen wurden, basierend auf relationales Datenmodell. 2. Relationale Datenbanken Der Begriff „relational“ kommt vom englischen Wort „relation“ – „Beziehung“. Im allgemeinsten mathematischen Sinne (wie Sie sich vielleicht aus dem klassischen Mengenalgebra-Kurs erinnern) Respekt - Es ist ein Satz R = {(x1,..., Xn) | X1 ∈ A1, ..., xn ∈ An}, wo ein1,..., An sind die Mengen, die das kartesische Produkt bilden. Auf diese Weise, Verhältnis R ist eine Teilmenge des kartesischen Mengenprodukts: A1 x... x An : R ⊆ A 1 x... x An. Betrachten Sie zum Beispiel binäre Beziehungen der strengen Reihenfolge "größer als" und "kleiner als" auf der Menge geordneter Zahlenpaare A 1 = A2 = {3, 4, 5}: R> = {(3, 4), (4, 5), (3, 5)} ⊂ A1 x A.2; R< = {(5, 4), (4, 3), (5, 3)} ⊂ A1 x A.2. Diese Beziehungen können in Form von Tabellen dargestellt werden. Verhältnis "größer als">:

Verhältnis "kleiner als" R<:

So sehen wir, dass in relationalen Datenbanken eine Vielzahl von Daten in Form von Beziehungen organisiert sind und in Form von Tabellen dargestellt werden können. Es sei darauf hingewiesen, dass diese beiden Relationen R> und R< sind einander nicht äquivalent, mit anderen Worten, die Tabellen, die diesen Beziehungen entsprechen, sind einander nicht gleich. So können die Formen der Datenrepräsentation in relationalen Datenbanken unterschiedlich sein. Wie äußert sich diese Möglichkeit unterschiedlicher Repräsentation in unserem Fall? Beziehungen R> und R< - das sind Mengen, und eine Menge ist eine ungeordnete Struktur, was bedeutet, dass in Tabellen, die diesen Beziehungen entsprechen, Zeilen miteinander vertauscht werden können. Aber gleichzeitig sind die Elemente dieser Mengen geordnete Mengen, in unserem Fall geordnete Zahlenpaare 3, 4, 5, was bedeutet, dass die Spalten nicht vertauscht werden können. Damit haben wir gezeigt, dass die Darstellung einer Relation (im mathematischen Sinne) als Tabelle mit einer beliebigen Zeilenreihenfolge und einer festen Anzahl von Spalten eine akzeptable, korrekte Form der Repräsentation von Relationen ist. Betrachten wir aber die Beziehungen R> und R< aus Sicht der darin eingebetteten Informationen ist klar, dass sie gleichwertig sind. Daher hat der Begriff "Beziehung" in relationalen Datenbanken eine etwas andere Bedeutung als eine Beziehung in der allgemeinen Mathematik. Es bezieht sich nämlich nicht auf das Ordnen nach Spalten in einer tabellarischen Darstellungsform. Stattdessen werden sogenannte "Zeilen-Spaltenüberschriften"-Beziehungsschemata eingeführt, d. h. jede Spalte erhält eine Überschrift, nach der sie frei ausgetauscht werden können. So wird unsere R-Beziehung aussehen> und R< in einer relationalen Datenbank. Eine strikte Ordnungsrelation (statt der Relation R>):

Eine strikte Ordnungsrelation (statt der Relation R<):

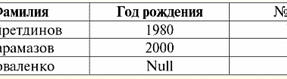

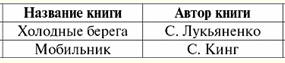

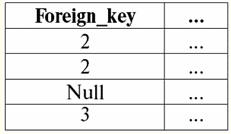

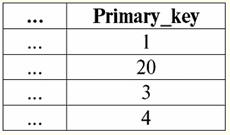

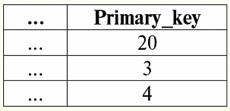

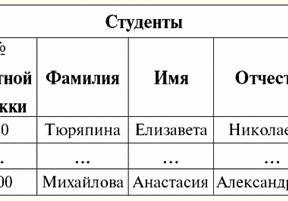

Beide Tabellen-Relationen bekommen eine neue (in diesem Fall die gleiche, da wir durch die Einführung zusätzlicher Überschriften die Unterschiede zwischen den Relationen R> und R<) Titel. Wir sehen also, dass wir mit Hilfe eines so einfachen Tricks wie dem Hinzufügen der erforderlichen Überschriften zu den Tabellen zu der Tatsache kommen, dass die Relationen R> und R< einander gleichwertig werden. Daraus schließen wir, dass der Begriff "Beziehung" im allgemeinen mathematischen und relationalen Sinne nicht vollständig übereinstimmt, sie sind nicht identisch. Gegenwärtig bilden relationale Datenbankverwaltungssysteme die Basis des Informationstechnologiemarktes. Weitere Forschungen werden in Richtung der Kombination unterschiedlicher Grade des relationalen Modells durchgeführt. Vortrag Nr. 2. Fehlende Daten In Datenbankverwaltungssystemen werden zwei Arten von Werten zum Erkennen fehlender Daten beschrieben: leer (oder Leerwerte) und undefiniert (oder Nullwerte). In mancher (meist kommerzieller) Literatur werden Null-Werte manchmal als Leer- oder Null-Werte bezeichnet, was aber falsch ist. Die Bedeutung der leeren und unbestimmten Bedeutungen ist grundlegend unterschiedlich, daher ist es notwendig, den Kontext der Verwendung eines bestimmten Begriffs sorgfältig zu überwachen. 1. Leere Werte (Leerwerte) leerer Wert ist nur einer von vielen möglichen Werten für einen wohldefinierten Datentyp. Wir listen die "natürlichsten", unmittelbaren auf leere Werte (d. h. leere Werte, die wir ohne zusätzliche Informationen selbst zuweisen könnten): 1) 0 (Null) - Nullwert ist leer für numerische Datentypen; 2) falsch (falsch) – ist ein leerer Wert für einen booleschen Datentyp; 3) B'' – leerer Bit-String für Strings variabler Länge; 4) "" - leerer String für Zeichenfolgen variabler Länge. In den oben genannten Fällen können Sie feststellen, ob ein Wert null ist oder nicht, indem Sie den vorhandenen Wert mit der für jeden Datentyp definierten Nullkonstante vergleichen. Datenbankverwaltungssysteme können jedoch aufgrund der darin implementierten Schemata zur langfristigen Datenspeicherung nur mit Zeichenketten konstanter Länge arbeiten. Aus diesem Grund kann eine leere Bitfolge als Folge binärer Nullen bezeichnet werden. Oder eine Zeichenfolge, die aus Leerzeichen oder anderen Steuerzeichen besteht, ist eine leere Zeichenfolge. Hier sind einige Beispiele für leere Zeichenfolgen mit konstanter Länge: 1) B'0'; 2) B'000'; 3) ' '. Wie können Sie in diesen Fällen feststellen, ob eine Zeichenfolge leer ist? In Datenbankverwaltungssystemen wird eine logische Funktion verwendet, um auf Leerheit, d. h. das Prädikat, zu testen IsEmpty(<Ausdruck>), was wörtlich "leer essen" bedeutet. Dieses Prädikat ist normalerweise in das Datenbankverwaltungssystem integriert und kann auf jeden Ausdruckstyp angewendet werden. Wenn es in Datenbankverwaltungssystemen kein solches Prädikat gibt, können Sie selbst eine logische Funktion schreiben und sie in die Liste der Objekte der zu entwerfenden Datenbank aufnehmen. Betrachten Sie ein anderes Beispiel, bei dem es nicht so einfach ist festzustellen, ob wir einen leeren Wert haben. Datumstypdaten. Welcher Wert in diesem Typ soll als leerer Wert betrachtet werden, wenn das Datum im Bereich vom 01.01.0100 schwanken kann. vor dem 31.12.9999? Dazu wird im DBMS eine spezielle Bezeichnung für eingeführt leere Datumskonstanten {...}, wenn der Wert dieses Typs geschrieben wird: {DD. MM. JJ} oder {JJ. MM. DD}. Bei diesem Wert findet ein Vergleich statt, wenn der Wert auf Leerheit geprüft wird. Es wird als wohldefinierter, "vollständiger" Wert eines Ausdrucks dieses Typs und als kleinstmöglicher betrachtet. Bei der Arbeit mit Datenbanken werden häufig Nullwerte als Standardwerte verwendet oder kommen zum Einsatz, wenn Ausdruckswerte fehlen. 2. Undefinierte Werte (Nullwerte) Слово Null verwendet, um zu bezeichnen undefinierte Werte in Datenbanken. Um besser zu verstehen, welche Werte als Null verstanden werden, betrachten Sie eine Tabelle, die ein Fragment einer Datenbank ist:

somit undefinierter Wert oder Nullwert - Das: 1) unbekannter, aber üblicher, d.h. zutreffender Wert. Zum Beispiel hat Herr Khairetdinov, der die Nummer eins in unserer Datenbank ist, zweifellos einige Passdaten (wie eine Person, die 1980 geboren und ein Staatsbürger des Landes ist), aber sie sind nicht bekannt, daher sind sie nicht in der Datenbank enthalten . Daher wird der Nullwert in die entsprechende Spalte der Tabelle geschrieben; 2) nicht zutreffender Wert. Herr Karamasow (Nr. 2 in unserer Datenbank) kann einfach keine Passdaten haben, weil er zum Zeitpunkt der Erstellung dieser Datenbank oder der Eingabe von Daten darin ein Kind war; 3) den Wert einer beliebigen Zelle der Tabelle, wenn wir nicht sagen können, ob er anwendbar ist oder nicht. Beispielsweise kennt Herr Kovalenko, der den dritten Platz in unserer Datenbank einnimmt, das Geburtsjahr nicht, sodass wir nicht mit Sicherheit sagen können, ob er Passdaten hat oder nicht. Und folglich werden die Werte von zwei Zellen in der Zeile, die Herrn Kovalenko gewidmet ist, Nullwerte sein (der erste - als im Allgemeinen unbekannt, der zweite - als ein Wert, dessen Natur unbekannt ist). Wie jeder andere Datentyp haben auch Nullwerte gewisse Werte Eigenschaften. Wir listen die wichtigsten von ihnen auf: 1) Im Laufe der Zeit kann sich das Verständnis des Nullwerts ändern. Zum Beispiel für Herrn Karamasow (Nr. 2 in unserer Datenbank) im Jahr 2014, d. h. bei Erreichen der Volljährigkeit, ändert sich der Null-Wert in einen bestimmten, genau definierten Wert; 2) Ein Nullwert kann einer Variablen oder Konstante eines beliebigen Typs (numerisch, Zeichenkette, boolesch, Datum, Zeit usw.) zugewiesen werden; 3) das Ergebnis von Operationen an Ausdrücken mit Nullwerten als Operanden ist ein Nullwert; 4) Eine Ausnahme von der vorherigen Regel sind die Operationen der Konjunktion und Disjunktion unter den Bedingungen der Absorptionsgesetze (für weitere Einzelheiten zu den Absorptionsgesetzen siehe Abschnitt 4 des Vortrags Nr. 2). 3. Nullwerte und die allgemeine Regel zum Auswerten von Ausdrücken Lassen Sie uns mehr über Aktionen für Ausdrücke sprechen, die Nullwerte enthalten. Die allgemeine Regel für den Umgang mit Nullwerten (dass das Ergebnis von Operationen auf Nullwerten ein Nullwert ist) gilt für die folgenden Operationen: 1) zum Rechnen; 2) zu bitweisen Negations-, Konjunktions- und Disjunktionsoperationen (mit Ausnahme von Absorptionsgesetzen); 3) zu Operationen mit Zeichenfolgen (zum Beispiel Verkettung - Verkettung von Zeichenfolgen); 4) zu Vergleichsoperationen (<, ≤, ≠, ≥, >). Lassen Sie uns Beispiele geben. Als Ergebnis der Anwendung der folgenden Operationen werden Nullwerte erhalten: 3 + Null, 1/ Null, (Iwanow' + '' + Null) ≔ Null Hier verwenden wir anstelle der üblichen Gleichheit Substitutionsbetrieb „≔“ aufgrund der besonderen Art der Arbeit mit Nullwerten. Im Folgenden wird dieses Zeichen auch in ähnlichen Situationen verwendet, was bedeutet, dass der Ausdruck rechts vom Platzhalterzeichen jeden Ausdruck aus der Liste links vom Platzhalterzeichen ersetzen kann. Die Natur von Null-Werten führt oft dazu, dass einige Ausdrücke einen Null-Wert anstelle der erwarteten Null erzeugen, zum Beispiel: (x - x), y * (x - x), x * 0 ≔ Null, wenn x = Null. Die Sache ist die, dass wir beim Ersetzen von beispielsweise dem Wert x = Null in den Ausdruck (x - x) den Ausdruck (Null - Null) und die allgemeine Regel zum Berechnen des Werts des Ausdrucks erhalten, der Nullwerte enthält in Kraft tritt und die Information darüber, dass hier der Nullwert der gleichen Variablen entspricht, verloren geht. Daraus kann geschlossen werden, dass bei der Berechnung anderer Operationen als Boolesche Nullwerte als interpretiert werden nicht anwendbar, und daher ist das Ergebnis auch ein Nullwert. Die Verwendung von Null-Werten in Vergleichsoperationen führt zu nicht weniger unerwarteten Ergebnissen. Beispielsweise erzeugen die folgenden Ausdrücke auch Null-Werte anstelle der erwarteten booleschen True- oder False-Werte: (Null < Null); (Null ≤ Null); (Null = Null); (Null ≠ Null); (Null > Null); (Null ≥ Null) ≔ Null; Daraus schließen wir, dass es unmöglich ist zu sagen, dass ein Nullwert gleich oder ungleich mit sich selbst ist. Jedes neue Auftreten eines Nullwerts wird als unabhängig behandelt, und jedes Mal werden die Nullwerte als unterschiedliche unbekannte Werte behandelt. Dabei unterscheiden sich Null-Werte grundlegend von allen anderen Datentypen, denn wir wissen, dass man bei allen früher übergebenen Werten und deren Typen mit Sicherheit sagen konnte, dass sie gleich oder ungleich sind. Wir sehen also, dass Nullwerte nicht die Werte von Variablen im üblichen Sinne des Wortes sind. Daher wird es unmöglich, die Werte von Variablen oder Ausdrücken zu vergleichen, die Nullwerte enthalten, da wir als Ergebnis nicht die booleschen True- oder False-Werte erhalten, sondern Nullwerte, wie in den folgenden Beispielen: (x <Null); (x ≤ Null); (x = Null); (x ≠ Null); (x > Null); (x ≥ Null) ≔ Null; Daher müssen Sie analog zu leeren Werten ein spezielles Prädikat verwenden, um einen Ausdruck auf Nullwerte zu überprüfen: IsNull(<Ausdruck>), was wörtlich "ist Null" bedeutet. Die boolesche Funktion gibt True zurück, wenn der Ausdruck Null enthält oder gleich Null ist, andernfalls False, gibt aber nie Null zurück. Das IsNull-Prädikat kann auf Variablen und Ausdrücke beliebigen Typs angewendet werden. Bei Anwendung auf Ausdrücke des leeren Typs gibt das Prädikat immer False zurück. Zum Beispiel:

Wir sehen also tatsächlich, dass sich im ersten Fall, als das IsNull-Prädikat von Null genommen wurde, die Ausgabe als False herausstellte. In allen Fällen, einschließlich dem zweiten und dritten, wenn sich herausstellte, dass die Argumente der logischen Funktion gleich dem Nullwert waren, und im vierten Fall, als das Argument selbst ursprünglich gleich dem Nullwert war, gab das Prädikat True zurück. 4. Nullwerte und logische Operationen Typischerweise werden nur drei logische Operationen in Datenbankverwaltungssystemen direkt unterstützt: Negation ¬, Konjunktion & und Disjunktion ∨. Die Operationen der Sukzession ⇒ und Äquivalenz ⇔ werden durch Substitutionen ausgedrückt: (x ⇒ y) ≔ (¬x ∨ y); (x ⇔ y) ≔ (x ⇒ y) & (y ⇒ x); Beachten Sie, dass diese Ersetzungen vollständig erhalten bleiben, wenn Nullwerte verwendet werden. Interessanterweise kann mit dem Negationsoperator "¬" jede der Operationen Konjunktion & oder Disjunktion ∨ wie folgt durcheinander ausgedrückt werden: (x & y) ≔¬ (¬x ∨¬y); (x ∨ y) ≔ ¬(¬x & ¬y); Diese Ersetzungen sowie die vorherigen werden von Null-Werten nicht beeinflusst. Und jetzt geben wir die Wahrheitstabellen der logischen Operationen der Negation, Konjunktion und Disjunktion an, aber zusätzlich zu den üblichen Wahr- und Falsch-Werten verwenden wir auch den Null-Wert als Operanden. Der Einfachheit halber führen wir die folgende Notation ein: Anstelle von True schreiben wir t, anstelle von False - f und anstelle von Null - n. 1. Verweigerung xx.

Beachten Sie die folgenden interessanten Punkte in Bezug auf die Negationsoperation mit Nullwerten: 1) ¬¬x ≔ x - das Gesetz der doppelten Negation; 2) ¬Null ≔ Null - Der Nullwert ist ein Fixpunkt. 2. Konjunktion x & y.

Diese Operation hat auch ihre eigenen Eigenschaften: 1) x & y ≔ y & x - Kommutativität; 2) x & x ≔ x - Idempotenz; 3) False & y ≔ False, hier ist False ein absorbierendes Element; 4) True & y ≔ y, hier ist True das neutrale Element. 3. Disjunktion x ∨ y.

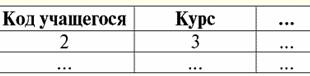

Features: 1) x ∨ y ≔ y ∨ x - Kommutativität; 2) x ∨ x ≔ x - Idempotenz; 3) Falsch ∨ y ≔ y, hier ist Falsch das neutrale Element; 4) True ∨ y ≔ True, hier ist True ein absorbierendes Element. Eine Ausnahme von der allgemeinen Regel bilden die Regeln zur Berechnung der logischen Operationen Konjunktion & und Disjunktion ∨ unter den Aktionsbedingungen Absorptionsgesetze: (Falsch & y) ≔ (x & Falsch) ≔ Falsch; (Wahr ∨ y) ≔ (x ∨ Wahr) ≔ Wahr; Diese zusätzlichen Regeln sind so formuliert, dass beim Ersetzen eines Nullwerts durch False oder True das Ergebnis immer noch nicht von diesem Wert abhängt. Wie zuvor für andere Arten von Operationen gezeigt, kann die Verwendung von Nullwerten in booleschen Operationen auch zu unerwarteten Werten führen. So ist zum Beispiel die Logik auf den ersten Blick eingebrochen das Gesetz des Ausschlusses des Dritten (x ∨ ¬x) und das Gesetz der Reflexivität (x = x), denn für x ≔ Null gilt: (x ∨ ¬x), (x = x) ≔ Null. Gesetze werden nicht durchgesetzt! Dies wird auf die gleiche Weise wie zuvor erklärt: Wenn ein Nullwert in einen Ausdruck eingesetzt wird, geht die Information verloren, dass dieser Wert von derselben Variablen gemeldet wird, und die allgemeine Regel zum Arbeiten mit Nullwerten tritt in Kraft. Daraus schließen wir: Wenn Sie logische Operationen mit Nullwerten als Operanden durchführen, werden diese Werte von Datenbankverwaltungssystemen als bestimmt anwendbar, aber unbekannt. 5. Nullwerte und Zustandsprüfung Aus dem Obigen können wir also schließen, dass es in der Logik von Datenbankverwaltungssystemen nicht zwei logische Werte (Wahr und Falsch) gibt, sondern drei, da der Nullwert auch als einer der möglichen logischen Werte betrachtet wird. Deshalb wird er auch oft als der unbekannte Wert, der unbekannte Wert, bezeichnet. Trotzdem wird in Datenbankverwaltungssystemen nur zweiwertige Logik implementiert. Daher muss eine Bedingung mit einem Nullwert (eine undefinierte Bedingung) von der Maschine entweder als True oder False interpretiert werden. Standardmäßig erkennt die DBMS-Sprache eine Bedingung mit einem Nullwert als False. Wir veranschaulichen dies anhand der folgenden Beispiele für die Implementierung von bedingten If- und While-Anweisungen in Datenbankmanagementsystemen: Wenn P, dann A, sonst B; Dieser Eintrag bedeutet: Wenn P als True ausgewertet wird, wird Aktion A ausgeführt, und wenn P als False oder Null ausgewertet wird, wird Aktion B ausgeführt. Jetzt wenden wir die Negationsoperation auf diesen Operator an, wir erhalten: Wenn ¬P, dann B, sonst A; Dieser Operator bedeutet wiederum Folgendes: Wenn ¬P den Wert True ergibt, wird Aktion B ausgeführt, und wenn ¬P den Wert False oder Null ergibt, wird Aktion A ausgeführt. Und wieder, wie wir sehen können, stoßen wir auf unerwartete Ergebnisse, wenn ein Nullwert erscheint. Der Punkt ist, dass die beiden If-Anweisungen in diesem Beispiel nicht äquivalent sind! Obwohl einer von ihnen aus dem anderen erhalten wird, indem die Bedingung negiert und die Zweige neu angeordnet werden, dh durch eine Standardoperation. Solche Operatoren sind im Allgemeinen äquivalent! Aber in unserem Beispiel sehen wir, dass der Nullwert der Bedingung P im ersten Fall dem Befehl B entspricht und im zweiten - A. Betrachten Sie nun die Aktion der bedingten Anweisung while: Während P A tut; B; Wie funktioniert dieser Operator? Solange P wahr ist, wird Aktion A ausgeführt, und sobald P falsch oder Null ist, wird Aktion B ausgeführt. Aber Nullwerte werden nicht immer als False interpretiert. Beispielsweise werden in Integritätsbedingungen undefinierte Bedingungen als wahr erkannt (Integritätsbedingungen sind Bedingungen, die den Eingabedaten auferlegt werden und deren Korrektheit sicherstellen). Denn bei solchen Einschränkungen sollten nur absichtlich falsche Daten zurückgewiesen werden. Und wieder gibt es bei Datenbankverwaltungssystemen eine Besonderheit Substitutionsfunktion IfNull (Integritätsbedingungen, True), mit der Nullwerte und undefinierte Bedingungen explizit dargestellt werden können. Lassen Sie uns die bedingten If- und While-Anweisungen mit dieser Funktion umschreiben: 1) If IfNull (P, False) then A else B; 2) Während IfNull (P, False) A ausführt; B; Die Substitutionsfunktion IfNull(Ausdruck 1, Ausdruck 2) gibt also den Wert des ersten Ausdrucks zurück, wenn er keinen Nullwert enthält, und andernfalls den Wert des zweiten Ausdrucks. Es sollte beachtet werden, dass dem Typ des Ausdrucks, der von der IfNull-Funktion zurückgegeben wird, keine Beschränkungen auferlegt werden. Daher können Sie mit dieser Funktion alle Regeln für die Arbeit mit Nullwerten explizit überschreiben. Vorlesung Nr. 3. Relationale Datenobjekte 1. Anforderungen an die tabellarische Darstellung von Relationen 1. Die allererste Voraussetzung für die tabellarische Darstellung von Relationen ist die Endlichkeit. Das Arbeiten mit unendlichen Tabellen, Beziehungen oder anderen Darstellungen und Datenorganisationen ist unbequem, rechtfertigt selten den aufgewendeten Aufwand, und außerdem hat diese Richtung wenig praktische Anwendung. Aber abgesehen davon, ganz zu erwarten, gibt es noch andere Anforderungen. 2. Die Überschrift der Tabelle, die die Beziehung darstellt, muss unbedingt aus einer Zeile bestehen - der Überschrift der Spalten und mit eindeutigen Namen. Überschriften mit mehreren Ebenen sind nicht zulässig. Zum Beispiel diese:

Alle mehrstufigen Überschriften werden durch einstufige Überschriften ersetzt, indem geeignete Überschriften ausgewählt werden. In unserem Beispiel sieht die Tabelle nach den angegebenen Transformationen so aus:

Wir sehen, dass der Name jeder Spalte eindeutig ist, sodass sie beliebig ausgetauscht werden können, d. H. Ihre Reihenfolge wird irrelevant. Und das ist sehr wichtig, weil es die dritte Eigenschaft ist. 3. Die Reihenfolge der Zeilen sollte nicht signifikant sein. Diese Anforderung ist jedoch auch nicht streng einschränkend, da jede Tabelle leicht auf die erforderliche Form reduziert werden kann. Sie können beispielsweise eine zusätzliche Spalte eingeben, die die Reihenfolge der Zeilen bestimmt. Auch in diesem Fall ändert sich durch das Umordnen der Leitungen nichts. Hier ist ein Beispiel für eine solche Tabelle:

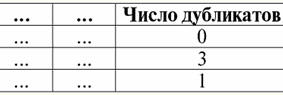

4. Es sollten keine doppelten Zeilen in der Tabelle vorhanden sein, die die Beziehung darstellen. Wenn es doppelte Zeilen in der Tabelle gibt, kann dies leicht behoben werden, indem eine zusätzliche Spalte eingefügt wird, die für die Anzahl der Duplikate jeder Zeile verantwortlich ist, zum Beispiel:

Die folgende Eigenschaft wird ebenfalls durchaus erwartet, da sie allen Prinzipien der Programmierung und des Entwurfs relationaler Datenbanken zugrunde liegt. 5. Daten in allen Spalten müssen vom gleichen Typ sein. Außerdem müssen sie von einfacher Art sein. Lassen Sie uns erklären, was einfache und komplexe Datentypen sind. Ein einfacher Datentyp ist einer, dessen Datenwerte nicht zusammengesetzt sind, das heißt, sie enthalten keine Bestandteile. Daher sollten weder Listen noch Arrays noch Bäume oder ähnliche zusammengesetzte Objekte in den Spalten der Tabelle vorhanden sein. Solche Objekte sind zusammengesetzter Datentyp - In relationalen Datenbankverwaltungssystemen werden sie selbst in Form von unabhängigen Tabellenbeziehungen dargestellt. 2. Domänen und Attribute Domänen und Attribute sind grundlegende Konzepte in der Theorie zum Erstellen und Verwalten von Datenbanken. Lassen Sie uns erklären, was es ist. Formal Attributdomäne (bezeichnet durch Dom (a)), wobei a ein Attribut ist, ist definiert als die Menge gültiger Werte desselben Typs des entsprechenden Attributs a. Dieser Typ muss einfach sein, d. h.: dom(a) ⊆ {x | Typ(x) = Typ(a)}; Attribut (mit a bezeichnet) ist wiederum als geordnetes Paar definiert, das aus dem Attribut name name(a) und dem Attribut domain dom(a) besteht, d. h.: a = (name(a): dom(a)); Diese Definition verwendet ":" anstelle des üblichen "," (wie in Standarddefinitionen für geordnete Paare). Dies geschieht, um die Zuordnung der Domäne des Attributs und des Datentyps des Attributs hervorzuheben. Hier sind einige Beispiele für verschiedene Attribute: а1 = (Kurs: {1, 2, 3, 4, 5}); а2 = (MassaKg: {x | type(x) = real, x 0}); а3 = (LengthSm: {x | type(x) = real, x 0}); Beachten Sie, dass die Attribute a2 und ein3 Domänen stimmen formal überein. Die semantische Bedeutung dieser Attribute ist jedoch unterschiedlich, da ein Vergleich der Werte von Masse und Länge bedeutungslos ist. Daher ist eine Attributdomäne nicht nur mit der Art gültiger Werte verbunden, sondern auch mit einer semantischen Bedeutung. In der tabellarischen Form einer Beziehung wird das Attribut als Spaltenüberschrift in der Tabelle angezeigt, und die Domäne des Attributs wird nicht angegeben, sondern impliziert. Es sieht aus wie das:

Es ist leicht zu erkennen, dass hier jede der Überschriften a1, eine2, eine3 Spalten einer Tabelle, die eine Beziehung darstellen, ist ein separates Attribut. 3. Beziehungsschemata. Benannte Werttupel In der Theorie und Praxis von DBMS sind die Konzepte eines Beziehungsschemas und eines benannten Werts eines Tupels für ein Attribut grundlegend. Bringen wir sie mit. Beziehungsschema (bezeichnet durch S) ist definiert als eine endliche Menge von Attributen mit eindeutigen Namen, d. h.: S = {ein | a ∈ S}; In jeder Tabelle, die eine Relation darstellt, werden alle Spaltenüberschriften (alle Attribute) zum Schema der Relation zusammengefasst. Die Anzahl der Attribute in einem Beziehungsschema bestimmt Степень sie Beziehung und wird als Kardinalität der Menge bezeichnet: |S|. Ein Beziehungsschema kann einem Beziehungsschemanamen zugeordnet werden. Wie Sie leicht erkennen können, ist das Beziehungsschema in tabellarischer Form der Beziehungsdarstellung nichts anderes als eine Reihe von Spaltenüberschriften.

S = {ein1, eine2, eine3, eine4} - Beziehungsschema dieser Tabelle. Der Beziehungsname wird als schematische Überschrift der Tabelle angezeigt. In Textform kann das Beziehungsschema als benannte Liste von Attributnamen dargestellt werden, zum Beispiel: Schüler (Klassenbuchnummer, Nachname, Vorname, Patronym, Geburtsdatum). Attributdomänen werden hier, wie in der tabellarischen Form, nicht angegeben, sondern impliziert. Aus der Definition folgt, dass das Schema einer Relation auch leer sein kann (S = ∅). Dies ist zwar nur theoretisch möglich, da das Datenbankverwaltungssystem in der Praxis niemals die Erstellung eines leeren Beziehungsschemas zulassen wird. Benannter Tupelwert im Attribut (bezeichnet durch t(a)) ist analog zu einem Attribut als geordnetes Paar bestehend aus einem Attributnamen und einem Attributwert definiert, also: t(a) = (name(a) : x), x ∈ dom(a); Wir sehen, dass der Attributwert aus der Attributdomäne stammt. In der tabellarischen Form einer Relation ist jeder benannte Wert eines Tupels für ein Attribut eine entsprechende Tabellenzelle:

Hier t(a1), t(a2), t(a3) - benannte Werte des Tupels t auf Attribute a1Und2Und3. Die einfachsten Beispiele für benannte Tupelwerte bei Attributen: (Kurs: 5), (Punktzahl: 5); Hier sind Course und Score die Namen von zwei Attributen, und 5 ist einer ihrer Werte, die aus ihren Domänen stammen. Obwohl diese Werte in beiden Fällen gleich sind, sind sie natürlich semantisch unterschiedlich, da sich die Mengen dieser Werte in beiden Fällen voneinander unterscheiden. 4. Tupel. Tupeltypen Das Konzept eines Tupels in Datenbankverwaltungssystemen lässt sich intuitiv bereits aus dem vorherigen Punkt finden, als wir über den benannten Wert eines Tupels auf verschiedenen Attributen gesprochen haben. So, Tupel (bezeichnet durch t, aus dem Englischen. Tupel - "Tupel") mit dem Beziehungsschema S ist definiert als die Menge der benannten Werte dieses Tupels für alle Attribute, die in diesem Beziehungsschema S enthalten sind. Mit anderen Worten, Attribute werden entnommen Geltungsbereich eines Tupels, def(t), dh: t ≡ t(S) = {t(a) | a ∈ def(t) ⊆ S;. Wichtig ist, dass einem Attributnamen nicht mehr als ein Attributwert entsprechen darf. In der tabellarischen Form der Beziehung ist ein Tupel eine beliebige Zeile der Tabelle, d. h.:

Hier t1(S) = {t(a1), t(a2), t(a3), t(a4)} und T2(S) = {t(a5), t(a6), t(a7), t(a8)} - Tupel. Tupel im DBMS unterscheiden sich in Typen je nach Definitionsbereich. Die Tupel heißen: 1) teilweise, wenn ihr Definitionsbereich im Schema der Relation enthalten ist oder mit diesem übereinstimmt, d. h. def(t) ⊆ S. Dies ist ein häufiger Fall in der Datenbankpraxis; 2) Komplett, für den Fall, dass ihr Definitionsbereich vollständig übereinstimmt, ist gleich dem Relationsschema, d. h. def(t) = S; 3) unvollständig, wenn der Definitionsbereich vollständig im Beziehungsschema enthalten ist, d. h. def(t) ⊂ S; 4) nirgendwo definiert, wenn ihr Definitionsbereich gleich der leeren Menge ist, d. h. def(t) = ∅. Lassen Sie es uns anhand eines Beispiels erklären. Nehmen wir an, wir haben eine Beziehung, die durch die folgende Tabelle gegeben ist.

Lassen Sie hier t1 = {10, 20, 30}, z2 = {10, 20, Null}, z3 = {Null, Null, Null}. Dann sieht man leicht, dass das Tupel t1 - vollständig, da ihr Definitionsbereich def(t ist1) = {a, b, c} = S. Tupel t2 - unvollständig, def(t2) = { a, b} ⊂ S. Schließlich das Tupel t3 - nirgendwo definiert, da def(t3) = ∅. Es sei darauf hingewiesen, dass ein Tupel, das nirgendwo definiert ist, eine leere Menge ist, die dennoch einem Beziehungsschema zugeordnet ist. Manchmal wird ein nirgendwo definiertes Tupel bezeichnet: ∅(S). Wie wir bereits im obigen Beispiel gesehen haben, ist ein solches Tupel eine Tabellenzeile, die nur aus Nullwerten besteht. Interessanterweise vergleichbar, also möglicherweise gleich, sind nur Tupel mit gleichem Beziehungsschema. Daher sind beispielsweise zwei nirgendwo definierte Tupel mit unterschiedlichen Beziehungsschemata nicht gleich, wie man erwarten könnte. Sie werden genauso unterschiedlich sein wie ihre Beziehungsmuster. 5. Beziehungen. Beziehungstypen Und schließlich definieren wir die Beziehung als eine Art Spitze der Pyramide, die aus allen vorherigen Konzepten besteht. So, Respekt (bezeichnet durch r, aus dem Englischen. Relation) mit Relationenschema S ist definiert als eine notwendigerweise endliche Menge von Tupeln mit demselben Relationenschema S. Also: r ≡ r(S) = {t(S) | t ∈r}; In Analogie zu Beziehungsschemata wird die Anzahl der Tupel in einer Beziehung genannt Beziehungskraft und als Kardinalität der Menge bezeichnet: |r|. Relationen unterscheiden sich wie Tupel in ihrem Typ. Die Beziehung heißt also: 1) teilweise, wenn die folgende Bedingung für irgendein in der Relation enthaltenes Tupel erfüllt ist: [def(t) ⊆ S]. Dies ist (wie bei Tupeln) der allgemeine Fall; 2) Komplett, falls falls ∀t ∈ r(S) gilt [def(t) = S]; 3) unvollständig, falls ∃t ∈ r(S) def(t) ⊂ S; 4) nirgendwo definiert, falls ∀t ∈ r(S) [def(t) = ∅]. Achten wir besonders auf die nirgendwo definierten Beziehungen. Im Gegensatz zu Tupeln erfordert die Arbeit mit solchen Beziehungen ein wenig Feingefühl. Der Punkt ist, dass nirgendwo definierte Relationen von zwei Arten sein können: Sie können entweder leer sein oder sie können ein einzelnes nirgendwo definiertes Tupel enthalten (solche Relationen werden mit {∅(S)} bezeichnet). vergleichbar (in Analogie zu Tupeln), also möglicherweise gleich, sind nur Relationen mit gleichem Relationenschema. Daher sind Beziehungen mit unterschiedlichen Beziehungsmustern unterschiedlich. In tabellarischer Form ist eine Relation der Tabellenkörper, dem die Zeile - die Überschrift der Spalten, also buchstäblich - die gesamte Tabelle samt der ersten Zeile mit den Überschriften entspricht. Vorlesung Nr. 4. Relationale Algebra. Unäre Operationen Relationale Algebra, как нетрудно догадаться, - это особая разновидность алгебры, в которой все операции производятся над реляционными моделями данных, т. е. над отношениями. In tabellarischer Hinsicht umfasst eine Relation Zeilen, Spalten und eine Zeile – die Überschrift der Spalten. Daher sind natürliche unäre Operationen Operationen zum Auswählen bestimmter Zeilen oder Spalten sowie zum Ändern von Spaltenüberschriften - Umbenennen von Attributen. 1. Unäre Auswahloperation Die erste unäre Operation, die wir uns ansehen werden, ist Vorgang abrufen - die Operation des Auswählens von Zeilen aus einer Tabelle, die eine Relation darstellt, gemäß einem bestimmten Prinzip, d. h. Auswählen von Zeilen-Tupeln, die eine bestimmte Bedingung oder bestimmte Bedingungen erfüllen. Abrufoperator mit σ bezeichnet , Abtastbedingung - P , d.h. der Operator σ wird immer mit einer bestimmten Bedingung für die Tupel P genommen, und die Bedingung P selbst wird in Abhängigkeit vom Schema der Beziehung S geschrieben. Unter Berücksichtigung all dessen, der Vorgang abrufen über das Schema der Relation S in Bezug auf die Relation r sieht so aus: σ r(S) ≡ σ r = {t(S) |t ∈ r & Pt} = {t(S) |t ∈ r & IfNull(Pt , falsch}; Das Ergebnis dieser Operation ist eine neue Relation mit demselben Relationenschema S, bestehend aus denjenigen Tupeln t(S) des ursprünglichen Relationenoperanden, die die Auswahlbedingung P t erfüllen. Es ist klar, dass es notwendig ist, die Werte der Tupelattribute anstelle der Attributnamen zu ersetzen, um eine Art Bedingung auf ein Tupel anzuwenden. Um besser zu verstehen, wie diese Operation funktioniert, sehen wir uns ein Beispiel an. Gegeben sei folgendes Beziehungsschema: S: Sitzung (Notenbuchnummer, Nachname, Fach, Note). Nehmen wir die Auswahlbedingung wie folgt: P<S> = (Предмет = ‘Информатика’ and Оценка > 3). Wir müssen aus dem anfänglichen Beziehungsoperanden diejenigen Tupel extrahieren, die Informationen über Studenten enthalten, die das Fach "Informatik" mit mindestens drei Punkten bestanden haben. Aus dieser Relation sei auch das folgende Tupel gegeben: t0(S) ∈ r(S): {(Notenbuchnummer: 100), (Nachname: 'Ivanov'), (Betreff: 'Datenbanken'), (Ergebnis: 5)}; Anwendung unserer Auswahlbedingung auf das Tupel t0wir bekommen: Pt0 = (‘Базы данных’ = ‘Информатика’ and 5 > 3); Bei diesem bestimmten Tupel ist die Auswahlbedingung nicht erfüllt. Im Allgemeinen das Ergebnis dieser bestimmten Probe σ<Fach = 'Informatik' und Note > 3 > Sitzung es wird eine "Session"-Tabelle geben, in der Zeilen übrig bleiben, die die Auswahlbedingung erfüllen. 2. Unäre Projektionsoperation Eine weitere unäre Standardoperation, die wir untersuchen werden, ist die Projektionsoperation. Projektionsbetrieb ist die Operation der Auswahl von Spalten aus einer Tabelle, die eine Beziehung darstellt, gemäß einem Attribut. Die Maschine wählt nämlich jene Attribute (d. h. buchstäblich jene Spalten) der ursprünglichen Operandenbeziehung aus, die in der Projektion spezifiziert wurden. Projektionsoperator mit [S'] oder π bezeichnet . Hier ist S' ein Subschema des ursprünglichen Schemas der Relation S, dh einiger seiner Spalten. Was bedeutet das? Das bedeutet, dass S' weniger Attribute hat als S, weil nur diejenigen Attribute in S' verblieben sind, für die die Projektionsbedingung erfüllt war. Und in der Tabelle, die die Relation r(S') darstellt, gibt es genauso viele Zeilen wie in der Tabelle r(S), und es gibt weniger Spalten, da nur diejenigen verbleiben, die den verbleibenden Attributen entsprechen. Somit ergibt der auf die Relation r(S) angewendete Projektionsoperator π< S'> eine neue Relation mit einem anderen Beziehungsschema r(S' ), bestehend aus Projektionen t(S) [S' ] von Tupeln des Originals Beziehung. Wie sind diese Tupelprojektionen definiert? Projektion eines beliebigen Tupels t(S) der ursprünglichen Relation r(S) zur Teilschaltung S' wird durch die folgende Formel bestimmt: t(S) [S'] = {t(a)|a ∈ def(t) ∩ S'}, S' ⊆S. Es ist wichtig zu beachten, dass doppelte Tupel aus dem Ergebnis ausgeschlossen werden, d. h. es gibt keine doppelten Zeilen in der Tabelle, die die neue darstellen. Unter Berücksichtigung all dessen würde eine Projektionsoperation in Bezug auf Datenbankverwaltungssysteme wie folgt aussehen: π r(S) ≡ π r ≡ r(S) [S'] ≡ r [S' ] = {t(S) [S'] | t ∈ r}; Sehen wir uns ein Beispiel an, das veranschaulicht, wie die Abrufoperation funktioniert. Gegeben sei die Relation „Session“ und das Schema dieser Relation: S: Sitzung (Klassenbuchnummer, Nachname, Fach, Note); Wir interessieren uns nur für zwei Attribute aus diesem Schema, nämlich die „Notenbuchnummer“ und den „Nachnamen“ des Schülers, sodass das Unterschema von S wie folgt aussieht: S': (Registerbuchnummer, Nachname). Es ist notwendig, die Anfangsbeziehung r(S) auf die Teilschaltung S' zu projizieren. Als nächstes soll uns ein Tupel t gegeben werden0(S) aus der ursprünglichen Beziehung: t0(S) ∈ r(S): {(Notenbuchnummer: 100), (Nachname: 'Ivanov'), (Betreff: 'Datenbanken'), (Ergebnis: 5)}; Daher sieht die Projektion dieses Tupels auf die gegebene Teilschaltung S' wie folgt aus: t0(S) S': {(Kontobuchnummer: 100), (Nachname: 'Iwanow')}; Wenn wir über die Projektionsoperation in Bezug auf Tabellen sprechen, dann ist die Projektionssitzung [Notenbuchnummer, Nachname] der ursprünglichen Beziehung die Sitzungstabelle, aus der alle Spalten gelöscht werden, mit Ausnahme von zwei: Notenbuchnummer und Nachname. Außerdem wurden alle doppelten Zeilen entfernt. 3. Unäre Umbenennungsoperation Und die letzte unäre Operation, die wir uns ansehen werden, ist Attributumbenennungsvorgang. Wenn wir über die Beziehung als Tabelle sprechen, dann ist die Umbenennungsoperation erforderlich, um die Namen aller oder einiger Spalten zu ändern. Betreiber umbenennen sieht so aus: ρ<φ>, hier φ - Funktion umbenennen. Diese Funktion stellt eine Eins-zu-Eins-Entsprechung zwischen den Schemaattributnamen S und Ŝ her, wobei S jeweils das Schema der ursprünglichen Relation und Ŝ das Schema der Relation mit umbenannten Attributen ist. Somit ergibt der auf die Relation r(S) angewendete Operator ρ<φ> eine neue Relation mit dem Schema Ŝ, bestehend aus Tupeln der ursprünglichen Relation mit nur umbenannten Attributen. Schreiben wir die Operation zum Umbenennen von Attributen in Bezug auf Datenbankverwaltungssysteme: ρ<φ> r(S) ≡ ρ<φ>r = {ρ<φ> t(S)| t ∈ r}; Hier ist ein Beispiel für die Verwendung dieser Operation: Betrachten wir die uns bereits bekannte Beziehung Session mit dem Schema: S: Sitzung (Klassenbuchnummer, Nachname, Fach, Note); Lassen Sie uns ein neues Beziehungsschema Ŝ einführen, mit anderen Attributnamen, die wir gerne anstelle der bestehenden sehen würden: Ŝ : (Nr. ZK, Nachname, Thema, Punktzahl); Beispielsweise wollte ein Datenbankkunde andere Namen in Ihrer sofort einsatzbereiten Beziehung sehen. Um diese Reihenfolge umzusetzen, müssen Sie die folgende Umbenennungsfunktion entwerfen: φ : (Rechnungsbuch-Nr., Nachname, Fach, Note) → (ZK-Nr., Nachname, Fach, Note); Tatsächlich müssen nur zwei Attribute umbenannt werden, daher ist es zulässig, die folgende Umbenennungsfunktion anstelle der aktuellen zu schreiben: φ : (Nummer des Rekordbuchs, Note) → (Nr. ZK, Partitur); Weiterhin sei auch das bereits bekannte Tupel der Session-Relation gegeben: t0(S) ∈ r(S): {(Notenbuchnummer: 100), (Nachname: 'Ivanov'), (Betreff: 'Datenbanken'), (Ergebnis: 5)}; Wenden Sie den Umbenennungsoperator auf dieses Tupel an: ρ<φ>t0(S): {(ZK#: 100), (Nachname: 'Ivanov'), (Betreff: 'Datenbanken'), (Punktzahl: 5)}; Dies ist also eines der Tupel unserer Relation, dessen Attribute umbenannt wurden. In tabellarischer Form das Verhältnis ρ < Notenbuchnummer, Note → "Nr. ZK, Partitur > Sitzung - Dies ist eine neue Tabelle, die aus der Beziehungstabelle "Sitzung" durch Umbenennen der angegebenen Attribute erhalten wird. 4. Eigenschaften unärer Operationen Unäre Operationen haben wie alle anderen bestimmte Eigenschaften. Betrachten wir die wichtigsten von ihnen. Die erste Eigenschaft der unären Auswahl-, Projektions- und Umbenennungsoperationen ist die Eigenschaft, die das Verhältnis der Kardinalitäten der Relationen charakterisiert. (Erinnern Sie sich, dass die Kardinalität die Anzahl der Tupel in der einen oder anderen Relation ist.) Es ist klar, dass wir hier jeweils die anfängliche Relation und die Relation betrachten, die als Ergebnis der Anwendung der einen oder anderen Operation erhalten wird. Beachten Sie, dass alle Eigenschaften unärer Operationen direkt aus ihren Definitionen folgen, sodass sie leicht erklärt und auf Wunsch sogar unabhängig voneinander abgeleitet werden können. Also: 1) Leistungsverhältnis: a) für die Auswahloperation: | σ r |≤ |r|; b) für die Projektionsoperation: | r[S'] | ≤ |r|; c) für die Umbenennungsoperation: | ρ<φ>r | = |r|; Insgesamt sehen wir, dass für zwei Operatoren, nämlich für den Auswahloperator und den Projektionsoperator, die Potenz der ursprünglichen Relationen - Operanden größer ist als die Potenz der Relationen, die durch Anwendung der entsprechenden Operationen aus den ursprünglichen erhalten werden. Dies liegt daran, dass die Auswahl, die diese beiden Auswahl- und Projektoperationen begleitet, einige Zeilen oder Spalten ausschließt, die die Auswahlbedingungen nicht erfüllen. Für den Fall, dass alle Zeilen oder Spalten die Bedingungen erfüllen, gibt es keine Potenzabnahme (d. h. die Anzahl der Tupel), sodass die Ungleichung in den Formeln nicht streng ist. Bei der Umbenennungsoperation ändert sich die Potenz der Relation nicht, da beim Ändern von Namen keine Tupel aus der Relation ausgeschlossen werden; 2) idempotente Eigenschaft: a) für den Abtastvorgang: σ σ r = σ ; b) für die Projektionsoperation: r [S'] [S'] = r [S']; c) für die Umbenennungsoperation ist im allgemeinen Fall die Eigenschaft der Idempotenz nicht anwendbar. Diese Eigenschaft bedeutet, dass die zweimalige Anwendung desselben Operators nacheinander auf eine beliebige Beziehung einer einmaligen Anwendung entspricht. Für die Operation der Umbenennung von Beziehungsattributen kann diese Eigenschaft im Allgemeinen verwendet werden, jedoch mit besonderen Einschränkungen und Bedingungen. Die Eigenschaft der Idempotenz wird sehr oft verwendet, um die Form eines Ausdrucks zu vereinfachen und in eine sparsamere, tatsächlichere Form zu bringen. Und die letzte Eigenschaft, die wir betrachten werden, ist die Eigenschaft der Monotonie. Es ist interessant festzustellen, dass unter allen Bedingungen alle drei Operatoren monoton sind; 3) Monotonie Eigenschaft: a) für eine Abrufoperation: r1 ⊆ r2 ⇒σ r1 ⇒ σ r2; b) für die Projektionsoperation: r1 ⊆ r2 ⇒ r1[S'] ⊆ r2 [S']; c) für die Umbenennungsoperation: r1 ⊆ r2 ⇒ ρ<φ>r1 ⊆ ρ<φ>r2; Das Konzept der Monotonie in der relationalen Algebra ähnelt dem Konzept der gewöhnlichen, allgemeinen Algebra. Klären wir: Wenn zunächst die Relationen r1 und r2 so zueinander in Beziehung standen, dass r ⊆ r2, dann bleibt diese Beziehung auch nach Anwendung eines der drei Auswahl-, Projektions- oder Umbenennungsoperatoren erhalten. Vorlesung Nr. 5. Relationale Algebra. Binäre Operationen 1. Operationen der Vereinigung, Schnittmenge, Differenz Alle Operationen haben ihre eigenen Anwendbarkeitsregeln, die beachtet werden müssen, damit Ausdrücke und Aktionen nicht ihre Bedeutung verlieren. Die binären mengentheoretischen Operationen Vereinigung, Durchschnitt und Differenz können nur auf zwei Relationen mit notwendigerweise gleichem Relationenschema angewendet werden. Das Ergebnis solcher binären Operationen sind Beziehungen, die aus Tupeln bestehen, die die Bedingungen der Operationen erfüllen, aber mit demselben Beziehungsschema wie die Operanden. 1. Das Ergebnis Gewerkschaftliche Operationen zwei Beziehungen r1(S) und r2(S) es wird eine neue Relation r geben3(S) bestehend aus diesen Tupeln von Relationen r1(S) und r2(S), die zu mindestens einer der ursprünglichen Relationen gehören und das gleiche Relationenschema haben. Der Schnittpunkt der beiden Relationen ist also: r3(S) = r1(S)r2(S) = {t(S) | t ∈r1 ∪t ∈r2}; Zur Verdeutlichung hier ein Beispiel in Form von Tabellen: Gegeben seien zwei Relationen: r1(S):

r2(S):

Wir sehen, dass die Schemata der ersten und zweiten Relation gleich sind, nur dass sie eine unterschiedliche Anzahl von Tupeln haben. Die Vereinigung dieser beiden Relationen wird die Relation r sein3(S), was der folgenden Tabelle entspricht: r3(S) = r1(S)r2(S):

Das Schema der Relation S hat sich also nicht geändert, nur die Anzahl der Tupel hat zugenommen. 2. Kommen wir zur Betrachtung der nächsten binären Operation - Kreuzungsbetrieb zwei Beziehungen. Wie wir aus der Schulgeometrie wissen, enthält die resultierende Relation nur diejenigen Tupel der ursprünglichen Relationen, die gleichzeitig in beiden Relationen r vorhanden sind1(S) und r2(S) (beachten Sie wieder das gleiche Beziehungsmuster). Die Operation der Schnittmenge zweier Relationen sieht folgendermaßen aus: r4(S) = r1(S)∩r2(S) = {t(S) | t ∈ r1 & t ∈ r2}; Betrachten Sie erneut die Auswirkung dieser Operation auf die in Form von Tabellen dargestellten Beziehungen: r1(S):

r2(S):

Gemäß der Definition der Operation durch den Schnittpunkt der Relationen r1(S) und r2(S) es wird eine neue Relation r geben4(S), dessen Tabellenansicht so aussehen würde: r4(S) = r1(S)∩r2(S):

In der Tat, wenn wir uns die Tupel der ersten und zweiten Anfangsrelation ansehen, gibt es unter ihnen nur eine Gemeinsamkeit: {b, 2}. Es wurde das einzige Tupel der neuen Relation r4(S). 3. Differenzoperation Zwei Relationen werden ähnlich wie bei den vorherigen Operationen definiert. Operandenbeziehungen müssen wie in den vorherigen Operationen dieselben Beziehungsschemata haben, dann enthält die resultierende Beziehung alle Tupel der ersten Beziehung, die nicht in der zweiten sind, d.h.: r5(S) = r1(S)\r2(S) = {t(S) | t ∈ r1 & t ∉ r2}; Die bereits bekannten Beziehungen r1(S) und r2(S), in einer tabellarischen Ansicht, die so aussieht: r1(S):

r2(S):

Wir werden beide Operanden bei der Operation der Schnittmenge zweier Relationen betrachten. Dann sieht nach dieser Definition die resultierende Beziehung r5(S) so aus: r5(S) = r1(S)\r2(S):

Die betrachteten binären Operationen sind grundlegend, andere Operationen, komplexere, basieren darauf. 2. Kartesisches Produkt und natürliche Verknüpfungsoperationen Die kartesische Produktoperation und die natürliche Verknüpfungsoperation sind binäre Operationen des Produkttyps und basieren auf der Vereinigung zweier Beziehungsoperationen, die wir zuvor besprochen haben. Obwohl die Wirkungsweise der kartesischen Produktoperation vielen bekannt vorkommen mag, beginnen wir dennoch mit der Naturproduktoperation, da es sich um einen allgemeineren Fall als die erste Operation handelt. Betrachten Sie also die natürliche Join-Operation. Es sei gleich darauf hingewiesen, dass die Operanden dieser Aktion Relationen mit unterschiedlichen Schemata sein können, im Gegensatz zu den drei binären Operationen Vereinigung, Schnittmenge und Umbenennung. Betrachten wir zwei Relationen mit unterschiedlichen Relationenschemata r1(S1) und r2(S2), dann ihre natürliche Verbindung es wird eine neue Relation r geben3(S3), die nur aus den Tupeln von Operanden bestehen, die an der Schnittmenge von Beziehungsschemata übereinstimmen. Dementsprechend wird das Schema der neuen Beziehung größer sein als jedes der Beziehungsschemata der ursprünglichen, da es ihre Verbindung, das "Kleben", ist. Übrigens werden Tupel aufgerufen, die in zwei Operandenbeziehungen identisch sind, nach denen dieses "Verkleben" erfolgt anschließbar. Schreiben wir die Definition der natürlichen Join-Operation in der Formelsprache von Datenbankverwaltungssystemen: r3(S3) = r1(S1)xr2(S2) = {t(S1 ∪S2) | t[S1] ∈ r1 &t(S2) ∈ r2}; Betrachten wir ein Beispiel, das die Arbeit einer natürlichen Verbindung, ihr "Kleben", gut veranschaulicht. Seien zwei Relationen r1(S1) und r2(S2), in der tabellarischen Darstellungsform jeweils gleich: r1(S1):

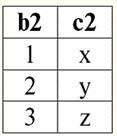

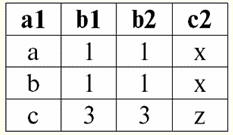

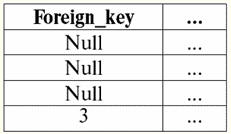

r2(S2):

Wir sehen, dass diese Relationen Tupel haben, die am Schnittpunkt der Schemata S zusammenfallen1 und S2 Beziehungen. Lassen Sie uns sie auflisten: 1) Tupel {a, 1} der Relation r1(S1) entspricht dem Tupel {1, x} der Relation r2(S2); 2) Tupel {b, 1} von r1(S1) passt auch auf das Tupel {1, x} von r2(S2); 3) das Tupel {c, 3} passt zum Tupel {3, z}. Daher ist unter Natural Join die neue Relation r3(S3) erhält man, indem man genau auf diese Tupel "klebt". Also r3(S3) in einer Tabellenansicht sieht so aus: r3(S3) = r1(S1)xr2(S2):

Es stellt sich per Definition heraus: Schema S3 stimmt nicht mit dem Schema S überein1, noch mit dem Schema S2, haben wir die beiden ursprünglichen Schemas "verklebt", indem wir Tupel überschneiden, um ihre natürliche Verbindung zu erhalten. Lassen Sie uns schematisch zeigen, wie Tupel verbunden werden, wenn die natürliche Join-Operation angewendet wird. Sei die Beziehung r1 hat eine bedingte Form:

Und das Verhältnis r2 - Aussicht:

Dann würde ihre natürliche Verbindung so aussehen:

Wir sehen, dass das "Verkleben" von Relationen-Operanden nach dem gleichen Schema erfolgt, das wir zuvor anhand des Beispiels angegeben haben. Betrieb Kartesische Verbindung ist ein Sonderfall der natürlichen Verknüpfungsoperation. Genauer gesagt, wenn wir die Auswirkung der kartesischen Produktoperation auf Beziehungen betrachten, stellen wir bewusst fest, dass wir in diesem Fall nur von nicht überschneidenden Beziehungsschemata sprechen können. Als Ergebnis der Anwendung beider Operationen werden Relationen mit Schemata gleich der Vereinigung von Schemas von Operandenrelationen erhalten, nur alle möglichen Paare ihrer Tupel fallen in das kartesische Produkt zweier Relationen, da sich die Schemata von Operanden auf keinen Fall schneiden sollten. Basierend auf dem Vorhergehenden schreiben wir also eine mathematische Formel für die kartesische Produktoperation: r4(S4) = r1(S1)xr2(S2) = {t(S1 ∪S2) | t[S1] ∈ r1 &t(S2) ∈ r2}, S1 ∩S2= ∅; Sehen wir uns nun ein Beispiel an, um zu zeigen, wie das resultierende Beziehungsschema aussehen wird, wenn die kartesische Produktoperation angewendet wird. Seien zwei Relationen r1(S1) und r2(S2), die sich tabellarisch wie folgt darstellen: r1(S1):

r2(S2):

Wir sehen also, dass keines der Beziehungstupel r1(S1) und r2(S2), stimmt in ihrem Schnittpunkt tatsächlich nicht überein. Daher ist in der resultierenden Beziehung r4(S4) fallen alle möglichen Paare von Tupeln der ersten und zweiten Operandenbeziehung. Erhalten: r4(S4) = r1(S1)xr2(S2):

Wir haben ein neues Beziehungsschema r erhalten4(S4) nicht durch "Kleben" von Tupeln wie im vorherigen Fall, sondern durch Aufzählung aller möglichen unterschiedlichen Tupelpaare, die nicht in der Schnittmenge der ursprünglichen Schemata übereinstimmen. Wieder geben wir, wie im Fall der natürlichen Verbindung, ein schematisches Beispiel für die Operation der kartesischen Produktoperation. Lassen Sie r1 wie folgt einstellen:

Und das Verhältnis r2 gegeben:

Dann kann ihr kartesisches Produkt wie folgt schematisch dargestellt werden:

Auf diese Weise erhält man die resultierende Beziehung, wenn man die kartesische Produktoperation anwendet. 3. Eigenschaften binärer Operationen Aus den obigen Definitionen der binären Operationen von Vereinigung, Durchschnitt, Differenz, kartesischem Produkt und natürlicher Verbindung folgen die Eigenschaften. 1. Die erste Eigenschaft, wie im Fall von einstufigen Operationen, veranschaulicht Leistungsverhältnis Beziehungen: 1) für den Gewerkschaftsbetrieb: |r1 ∪r2| ≤ |r1| + |r2|; 2) für den Schnittpunktbetrieb: |r1 ∩r2 | ≤ min(|r1|, |r2|); 3) für die Differenzoperation: |r1 \r2| ≤ |r1|; 4) für die kartesische Produktoperation: |r1 xr2| = |r1| |r2|; 5) für natürliche Join-Operation: |r1 xr2| ≤ |r1| |r2|. Wie wir uns erinnern, charakterisiert das Verhältnis der Potenzen, wie sich die Anzahl der Tupel in Relationen nach Anwendung der einen oder anderen Operation ändert. Was sehen wir also? Leistung Vereinigungen zwei Beziehungen r1 und r2 kleiner als die Summe der Kardinalitäten der ursprünglichen Relationen-Operanden. Warum passiert das? Die Sache ist, dass beim Zusammenführen übereinstimmende Tupel verschwinden und sich gegenseitig überlappen. Wenn Sie sich also auf das Beispiel beziehen, das wir nach Durchlaufen dieser Operation betrachtet haben, können Sie sehen, dass es in der ersten Relation zwei Tupel gab, in der zweiten - drei und im Ergebnis - vier, d.h. weniger als fünf (die Summe der Kardinalitäten der Relationen-Operanden ). Durch das passende Tupel {b, 2} werden diese Relationen "zusammengeklebt". Ergebnisleistung Kreuzungen zwei Beziehungen kleiner oder gleich der Mindestkardinalität der ursprünglichen Operandenbeziehungen ist. Kommen wir zur Definition dieser Operation: Nur die Tupel, die in beiden Ausgangsrelationen vorhanden sind, gelangen in die resultierende Relation. Das bedeutet, dass die Kardinalität der neuen Relation die Kardinalität des Relationenoperanden, dessen Tupelzahl die kleinste der beiden ist, nicht überschreiten kann. Und die Potenz des Ergebnisses kann gleich dieser minimalen Kardinalität sein, da immer der Fall erlaubt ist, dass alle Tupel einer Relation mit niedrigerer Kardinalität mit einigen Tupeln des zweiten Relationenoperanden übereinstimmen. Im Betriebsfall Unterschiede alles ganz trivial. Wenn nämlich alle Tupel, die auch in der zweiten Relation vorhanden sind, vom ersten Relationenoperanden "subtrahiert" werden, dann nimmt ihre Anzahl (und folglich ihre Potenz) ab. Für den Fall, dass kein einziges Tupel der ersten Relation mit irgendeinem Tupel der zweiten Relation übereinstimmt, d. h. es gibt nichts zu „subtrahieren“, nimmt seine Stärke nicht ab. Interessanterweise, wenn die Operation kartesisches Produkt die Potenz der resultierenden Beziehung ist genau gleich dem Produkt der Potenzen der beiden Operandenbeziehungen. Es ist klar, dass dies geschieht, weil alle möglichen Tupelpaare der ursprünglichen Relationen in das Ergebnis geschrieben werden und nichts ausgeschlossen wird. Und schließlich die Operation natürliche Verbindung man erhält eine Relation, deren Potenz größer oder gleich dem Produkt der Potenzen der beiden ursprünglichen Relationen ist. Dies geschieht wiederum, weil die Operandenbeziehungen durch übereinstimmende Tupel "zusammengeklebt" werden und nicht übereinstimmende Tupel vollständig aus dem Ergebnis ausgeschlossen werden. 2. Idempotenz-Eigenschaft: 1) für die Vereinigungsoperation: r ∪ r = r; 2) für die Schnittoperation: r ∩ r = r; 3) für die Differenzoperation: r \ r ≠ r; 4) für die kartesische Produktoperation (im allgemeinen Fall ist die Eigenschaft nicht anwendbar); 5) für die natürliche Join-Operation: rxr = r. Interessanterweise gilt die Eigenschaft der Idempotenz nicht für alle oben genannten Operationen, und für die Operation des kartesischen Produkts ist sie überhaupt nicht anwendbar. In der Tat, wenn Sie eine Beziehung kombinieren, schneiden oder auf natürliche Weise mit sich selbst verbinden, wird sie sich nicht ändern. Aber wenn Sie von einer genau gleichen Relation subtrahieren, wird das Ergebnis eine leere Relation sein. 3. Kommutativgesetz: 1) für den Gewerkschaftsbetrieb: r1 ∪r2 = r2 ∪r1; 2) für den Schnittpunktbetrieb: r ∩ r = r ∩ r; 3) für die Differenzoperation: r1 \r2 ≠r2 \r1; 4) für die kartesische Produktoperation: r1 xr2 = r2 xr1; 5) für natürliche Join-Operation: r1 xr2 = r2 xr1. Die Kommutativitätseigenschaft gilt für alle Operationen außer der Differenzoperation. Dies ist leicht zu verstehen, da sich ihre Zusammensetzung (Tupel) nicht ändert, wenn die Beziehungen stellenweise neu angeordnet werden. Und bei der Anwendung der Differenzoperation ist es wichtig, welche der Operandenrelationen zuerst kommt, denn es hängt davon ab, welche Tupel welcher Relation als Referenz genommen werden, d. h. mit welchen Tupeln andere Tupel auf Ausschluss verglichen werden. 4. Assoziativitätseigenschaft: 1) für den Gewerkschaftsbetrieb: (r1 ∪r2)∪r3 = r1 ∪(r2 ∪r3); 2) für den Schnittpunktbetrieb: (r1 ∩r2)∩r3 = r1 ∩(r2 ∩r3); 3) für die Differenzoperation: (r1 \r2)\r3 ≠r1 \ (R2 \r3); 4) für die kartesische Produktoperation: (r1 xr2)xr3 = r1 x(r2 xr3); 5) für natürliche Join-Operation: (r1 xr2)xr3 = r1 x(r2 xr3). Und wieder sehen wir, dass die Eigenschaft für alle Operationen außer der Differenzoperation ausgeführt wird. Dies wird genauso erklärt wie bei der Anwendung des Kommutativgesetzes. Im Großen und Ganzen ist es den Operationen Vereinigung, Schnittmenge, Differenz und natürlicher Verknüpfung egal, in welcher Reihenfolge die Operandenbeziehungen sind. Aber wenn Beziehungen voneinander "weggenommen" werden, spielt die Ordnung eine dominierende Rolle. Basierend auf den obigen Eigenschaften und Überlegungen kann die folgende Schlussfolgerung gezogen werden: Die letzten drei Eigenschaften, nämlich die Eigenschaft der Idempotenz, der Kommutativität und der Assoziativität, gelten für alle betrachteten Operationen, mit Ausnahme der Operation der Differenz zweier Relationen , für die keine der drei angegebenen Eigenschaften überhaupt erfüllt war, und nur in einem Fall wurde die Eigenschaft als nicht anwendbar befunden. 4. Verbindungsbetriebsoptionen Ausgehend von den zuvor betrachteten unären Operationen Auswahl, Projektion, Umbenennung und binären Operationen Vereinigung, Schnitt, Differenz, kartesisches Produkt und natürliche Verknüpfung (allgemein bezeichnet als Verbindungsoperationen), können wir neue Operationen einführen, die unter Verwendung der obigen Konzepte und Definitionen abgeleitet wurden. Diese Aktivität wird Kompilieren genannt. Join-Operationsoptionen. Die erste derartige Variante von Join-Operationen ist die Operation innere Verbindung entsprechend der angegebenen Anschlussbedingung. Die Operation einer inneren Verknüpfung wird durch eine bestimmte Bedingung als abgeleitete Operation aus den Operationen des kartesischen Produkts und der Auswahl definiert. Wir schreiben die Formeldefinition dieser Operation: r1(S1)X P r2(S2) = σ (r1 xr2), st1 ∩S2 = ∅; Hier ist P = P<S1 ∪S2> - eine Bedingung, die der Vereinigung zweier Schemata der ursprünglichen Beziehungsoperanden auferlegt wird. Durch diese Bedingung werden Tupel aus den Relationen r ausgewählt1 und r2 in die resultierende Beziehung. Beachten Sie, dass die Inner Join-Operation auf Beziehungen mit unterschiedlichen Beziehungsschemas angewendet werden kann. Diese Schemata können beliebig sein, sollten sich jedoch auf keinen Fall überschneiden. Die Tupel der ursprünglichen Beziehungsoperanden, die das Ergebnis der Inner-Join-Operation sind, werden aufgerufen verbindbare Tupel. Um die Operation der Inner-Join-Operation visuell zu veranschaulichen, geben wir das folgende Beispiel. Gegeben seien zwei Relationen r1(S1) und r2(S2) mit unterschiedlichen Beziehungsschemata: r1(S1):

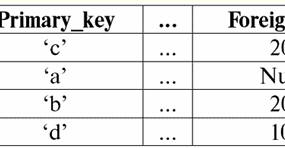

r2(S2):

Die folgende Tabelle gibt das Ergebnis der Anwendung der Inner-Join-Operation auf die Bedingung P = (b1 = b2). r1(S1)X P r2(S2):

Wir sehen also, dass das "Verkleben" der beiden Tabellen, die die Beziehung darstellen, wirklich genau für die Tupel passiert ist, in denen die Bedingung der Inner-Join-Operation P = (b1 = b2) erfüllt ist. Basierend auf der bereits eingeführten Operation Inner Join können wir nun die Operation einführen Linke äußere Verbindung и rechter äußerer Join. Lassen Sie uns erklären. Das Ergebnis der Operation Left Outer Join ist das Ergebnis des Inner Join, vervollständigt mit nicht verknüpfbaren Tupeln des linken Quellbeziehungsoperanden. In ähnlicher Weise ist das Ergebnis einer rechten äußeren Verknüpfungsoperation als das Ergebnis einer inneren Verknüpfungsoperation definiert, die mit nicht verknüpfbaren Tupeln des rechtshändigen Quellbeziehungsoperanden erweitert ist. Die Frage, wie die resultierenden Relationen der Operationen der linken und rechten Outer-Joins ergänzt werden, ist durchaus zu erwarten. Tupel eines Beziehungsoperanden werden auf dem Schema eines anderen Beziehungsoperanden ergänzt Nullwerte. Es ist erwähnenswert, dass die auf diese Weise eingeführten Links- und Rechts-Outer-Join-Operationen von der Inner-Join-Operation abgeleitete Operationen sind. Um die allgemeinen Formeln für die Links- und Rechts-Outer-Join-Operationen aufzuschreiben, führen wir einige zusätzliche Konstruktionen durch. Gegeben seien zwei Relationen r1(S1) und r2(S2) mit verschiedenen Beziehungsschemata S1 und S2, die sich nicht schneiden. Da wir bereits festgelegt haben, dass die Left- und Right-Inner-Join-Operationen Ableitungen sind, erhalten wir folgende Hilfsformeln zur Bestimmung der Left-Outer-Join-Operation: 1) r3 (S2 ∪S1) ≔ r1(S1)X Pr2(S2); r 3 (S2 ∪S1) ist einfach das Ergebnis der inneren Verknüpfung der Relationen r1(S1) und r2(S2). Der Left Outer Join ist eine abgeleitete Operation des Inner Join, weshalb wir unsere Konstruktionen damit beginnen; 2) r4(S1) ≔ r 3(S2 ∪S1) [S1]; Wir haben also mit Hilfe einer unären Projektionsoperation alle verbindbaren Tupel des linken initialen Relationenoperanden r selektiert1(S1). Das Ergebnis wird mit r bezeichnet4(S1) für Benutzerfreundlichkeit; 3) r5 (S1) ≔ r1(S1)\r4(S1); Hier r1(S1) sind alle Tupel des linken Quellrelationsoperanden und r4(S1) - seine eigenen Tupel, nur verbunden. Somit wird die binäre Operation der Differenz in Bezug auf r verwendet5(S1) haben wir alle nicht verknüpfbaren Tupel der linken Operandenbeziehung; 4) r6(S2)≔{∅(S2)}; {∅(S2)} ist eine neue Relation mit dem Schema (S2) enthält nur ein Tupel und besteht aus Nullwerten. Der Einfachheit halber haben wir dieses Verhältnis als r bezeichnet6(S2); 5) r7 (S2 ∪S1) ≔ r5(S1)xr6(S2); Hier haben wir die unverbundenen Tupel der linken Operandenrelation (r5(S1)) und ergänzte sie nach dem Schema des zweiten Relationenoperanden S2 Nullwerte, d. h. kartesisch, multiplizierten die Relation, die aus denselben nicht verknüpfbaren Tupeln besteht, mit der Relation r6(S2) definiert in Absatz XNUMX; 6) r1(S1) →x P r2(S2) ≔ (r1 x P r2)∪r7 (S2 ∪S1); Dies ist Linke äußere Verbindung, erhalten, wie man sehen kann, durch die Vereinigung des kartesischen Produkts der ursprünglichen Beziehungsoperanden r1 und r2 und Beziehungen r7 (S2 ∪ S1) im Sinne von Absatz XNUMX. Jetzt haben wir alle notwendigen Berechnungen, um nicht nur die Operation des Left Outer Joins zu bestimmen, sondern analog auch die Operation des Right Outer Joins zu bestimmen. So: 1) Betrieb Linke äußere Verbindung in strenger Form sieht es so aus: r1(S1) →x P r2(S2) ≔ (r1 x P r2) ∪ [(r1 \ (R1 x P r2) [S1]) x {∅(S2)}]; 2) Betrieb rechter äußerer Join ist ähnlich wie die Left-Outer-Join-Operation definiert und hat folgende Form: r1(S1) →x P r2(S2) ≔ (r1 x P r2) ∪ [(r2 \ (R1 x P r2) [S2]) x {∅(S1)}]; Diese beiden abgeleiteten Operationen haben nur zwei erwähnenswerte Eigenschaften. 1. Kommutativitätseigenschaft: 1) für die Operation Left Outer Join: r1(S1) →x P r2(S2) ≠ r2(S2) →x P r1(S1); 2) für die rechte Outer-Join-Operation: r1(S1) ←x P r2(S2) ≠ r2(S2) ←x P r1(S1) Wir sehen also, dass die Kommutativitätseigenschaft für diese Operationen in allgemeiner Form nicht erfüllt ist, aber gleichzeitig sind die Operationen der linken und rechten äußeren Verknüpfungen zueinander invers, d.h. es gilt: 1) für die Operation Left Outer Join: r1(S1) →x P r2(S2) = r2(S2) →x P r1(S1); 2) für die rechte Outer-Join-Operation: r1(S1) ←x P r2(S2) = r2(S2) ←x Pr1(S1). 2. Die Haupteigenschaft von Left- und Right-Outer-Join-Operationen ist, dass sie es zulassen wiederherstellen der anfängliche Beziehungsoperand gemäß dem Endergebnis einer bestimmten Join-Operation, d. h. Folgendes wird ausgeführt: 1) für die Operation Left Outer Join: r1(S1) = (r1 →x P r2) [S1]; 2) für die rechte Outer-Join-Operation: r2(S2) = (r1 ←x P r2) [S2]. Wir sehen also, dass der erste ursprüngliche Beziehungsoperand aus dem Ergebnis der Links-Rechts-Join-Operation wiederhergestellt werden kann, genauer gesagt durch Anwendung auf das Ergebnis dieses Joins (r1 xr2) die unäre Operation der Projektion auf das Schema S1, [S.1]. Und in ähnlicher Weise kann der zweite ursprüngliche Beziehungsoperand wiederhergestellt werden, indem der rechte äußere Join (r1 xr2) die unäre Operation der Projektion auf das Schema der Relation S2. Lassen Sie uns zur näheren Betrachtung der Funktionsweise die Operationen der linken und rechten Outer-Joins an einem Beispiel anführen. Führen wir die bereits bekannten Beziehungen r ein1(S1) und r2(S2) mit unterschiedlichen Beziehungsschemata: r1(S1):

r2(S2):

Nicht verbindbares Tupel des linken Beziehungsoperanden r2(S2) ist ein Tupel {d, 4}. Sie sind es, der Definition folgend, die das Ergebnis der internen Verknüpfung der beiden ursprünglichen Operandenbeziehungen ergänzen sollen. Inner-Join-Bedingung von Relationen r1(S1) und r2(S2) lassen wir auch gleich: P = (b1 = b2). Dann das Ergebnis der Operation Linke äußere Verbindung Es wird folgende Tabelle geben: r1(S1) →x P r2(S2):

Tatsächlich wurde, wie wir sehen können, als Ergebnis der Operation des Left Outer Join das Ergebnis der Inner Join-Operation mit nicht verbindbaren Tupeln der linken Seite aufgefüllt, d. h. in unserem Fall die erste Relation. Operand. Die Auffüllung des Tupels nach dem Schema des zweiten (rechten) Source-Relation-Operanden geschah per Definition mit Hilfe von Null-Werten. Und ähnlich dem Ergebnis rechter äußerer Join nach wie vor die Bedingung P = (b1 = b2) der ursprünglichen Relationsoperanden r1(S1) und r2(S2) ist die folgende Tabelle: r1(S1) ←x P r2(S2):

Tatsächlich sollte in diesem Fall das Ergebnis der inneren Verknüpfungsoperation mit nicht verknüpfbaren Tupeln des rechten, in unserem Fall des zweiten anfänglichen Beziehungsoperanden, ergänzt werden. Ein solches Tupel, wie man unschwer erkennen kann, in der zweiten Relation r2(S2) eins, nämlich {2, y}. Als nächstes arbeiten wir an der Definition der Operation des rechten äußeren Joins, ergänzen das Tupel des ersten (linken) Operanden im Schema des ersten Operanden mit Null-Werten. Schauen wir uns zum Schluss die dritte Version der obigen Verknüpfungsoperationen an. Vollständiger Outer-Join-Vorgang. Diese Operation kann nicht nur als eine Operation angesehen werden, die von Inner-Join-Operationen abgeleitet ist, sondern auch als Vereinigung von Left- und Right-Outer-Join-Operationen. Vollständiger Outer-Join-Vorgang ist definiert als das Ergebnis der Vervollständigung desselben inneren Joins (wie im Fall der Definition von linken und rechten äußeren Joins) mit nicht verknüpfbaren Tupeln sowohl der linken als auch der rechten Anfangsoperandenbeziehung. Basierend auf dieser Definition geben wir die formelhafte Form dieser Definition an: r1(S1) ↔x P r2(S2) = (r1 →x P r2) ∪ (r1 ←x P r2); Die vollständige Outer-Join-Operation hat auch eine ähnliche Eigenschaft wie die linke und die rechte Outer-Join-Operation. Nur aufgrund der ursprünglichen reziproken Natur der vollständigen Outer-Join-Operation (schließlich wurde sie als Vereinigung von linken und rechten Outer-Join-Operationen definiert) funktioniert sie Kommutativitätseigenschaft: r1(S1) ↔x P r2(S2)=r2(S2) ↔ x P r1(S1); Und um die Betrachtung der Optionen für Join-Operationen abzuschließen, sehen wir uns ein Beispiel an, das die Operation einer vollständigen Outer-Join-Operation veranschaulicht. Wir führen zwei Relationen r ein1(S1) und r2(S2) und die Join-Bedingung. Lassen r1(S1)

r2(S2):

Und lassen Sie die Bedingung der Verbindung von Relationen r1(S1) und r2(S2) ist: P = (b1 = b2), wie in den vorherigen Beispielen. Dann das Ergebnis der vollständigen Outer-Join-Operation der Beziehungen r1(S1) und r2(S2) durch die Bedingung P = (b1 = b2) ergibt sich folgende Tabelle: r1(S1) ↔x P r2(S2):

Wir sehen also, dass die vollständige Outer-Join-Operation eindeutig ihre Definition als Vereinigung der Ergebnisse von linken und rechten Outer-Join-Operationen rechtfertigt. Die resultierende Relation der Inner-Join-Operation wird durch gleichzeitig nicht verknüpfbare Tupel ergänzt, da die linke (erste, r1(S1)) und rechts (zweite, r2(S2)) des ursprünglichen Beziehungsoperanden. 5. Derivatgeschäfte Wir haben also verschiedene Varianten von Join-Operationen betrachtet, nämlich die Operationen Inner Join, Left, Right und Full Outer Join, die Ableitungen der acht ursprünglichen Operationen der relationalen Algebra sind: unäre Operationen der Auswahl, Projektion, Umbenennung und binäre Operationen von Vereinigung, Schnittmenge, Differenz, kartesisches Produkt und natürliche Verbindung. Aber auch unter diesen ursprünglichen Operationen gibt es Beispiele für abgeleitete Operationen. 1. Zum Beispiel Betrieb Kreuzungen zwei Verhältnisse ist eine Ableitung der Operation der Differenz der gleichen zwei Verhältnisse. Zeigen wir es. Die Schnittoperation kann durch die folgende Formel ausgedrückt werden: r1(S)∩r2(S) = r1 \r1 \r2 oder, was das gleiche Ergebnis liefert: r1(S)∩r2(S) = r2 \r2 \r1; 2. Ein weiteres Beispiel einer aus acht ursprünglichen Operationen abgeleiteten Basisoperation ist die Operation natürliche Verbindung. In seiner allgemeinsten Form wird diese Operation von der binären Operation des kartesischen Produkts und den unären Operationen des Auswählens, Projizierens und Umbenennens von Attributen abgeleitet. Die Inner Join-Operation ist jedoch wiederum eine abgeleitete Operation derselben Operation des kartesischen Beziehungsprodukts. Betrachten Sie daher das folgende Beispiel, um zu zeigen, dass die natürliche Join-Operation eine abgeleitete Operation ist. Vergleichen wir die vorherigen Beispiele für natürliche und innere Verknüpfungsoperationen. Gegeben seien zwei Relationen r1(S1) und r2(S2), die als Operanden fungieren. Sie sind gleich: r1(S1):

r2(S2):

Wie wir bereits früher erhalten haben, wird das Ergebnis der natürlichen Verknüpfungsoperation dieser Beziehungen eine Tabelle der folgenden Form sein: r3(S3) ≔ r1(S1)xr2(S2):

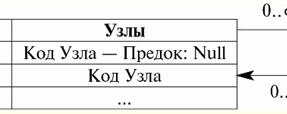

Und das Ergebnis der inneren Verknüpfung derselben Relationen r1(S1) und r2(S2) durch die Bedingung P = (b1 = b2) ergibt sich folgende Tabelle: r4(S4) ≔ r1(S1)X P r2(S2):